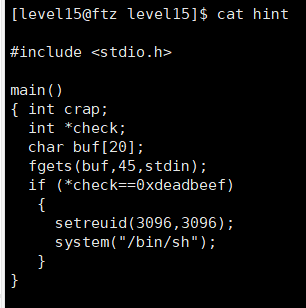

FTZ를 거의 끝내가서 LOB를 시작했다. 아직 조금 남았지만 LOB를 병행하며 하기로 했다. 밀린 FTZ는 미래의 내가 하겠지... FTZ와 달리, LOB는 로그인을 연결 후 진행한다. 가장 첫번째 계정은 ID : gate / PW : gate로 로그인할 수 있다. 시작하면 다음과 같이 두 파일이 존재한다. (gremlin만 grep으로 뽑은 이유는 풀면서 만든 파일이 존재하기 때문) 실행 파일인 gremlin부터 살펴보면, gremlin으로 set-uid가 설정되어 있다는 것을 알 수 있다. LOB의 특징은 다음 레벨의 ID를 실행 파일의 이름으로 정해놓는다는 것이다. 즉, 우리가 이번 gremlin 파일을 BOF 하여 얻은 password는 gremlin에 로그인하여 사용해야 하는 것. 버퍼 위치가..